¿Quién no ha recibido en alguna ocasión una notificación de este tipo en alguno de los múltiples dispositivos con los que accedemos a Internet?

¿Quién no ha recibido en alguna ocasión una notificación de este tipo en alguno de los múltiples dispositivos con los que accedemos a Internet?

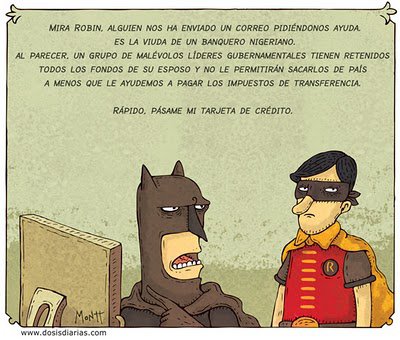

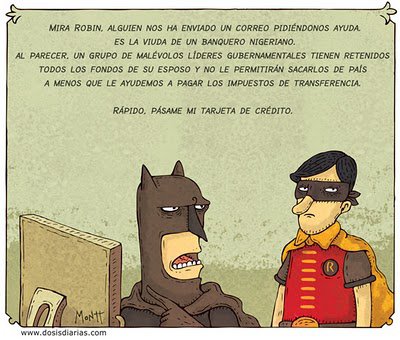

Un correo electrónico notificándote que eres el ganador de un gran premio, pero que para conseguirlo tienes que acceder a uno u otro enlace, o incluso facilitar algunas de tus claves. Estas técnicas de manipulación y engaño es lo que se conoce como Ingeniería Social, y es una táctica explotada cada vez más por los hackers para obtener información acerca de su objetivo.

Podríamos decir que la Ingeniería Social es la práctica de obtener información confidencial a través de la manipulación de usuarios legítimos, aprovechando la tendencia natural de la gente a confiar. Es la base de la mayoría de las extorsiones, acosos, fraudes, etc., y quizás suponga el mayor agujero de seguridad con el que podemos encontrarnos en una organización, ya que es indetectable y no sabemos a priori cómo de vulnerables son nuestros usuarios a este tipo de artimañas.

Estamos ante una disciplina ampliamente conocida y que no es nueva, pues los grandes estafadores siempre la han usado para su beneficio. La película de Steven Spilberg “Atrápame si puedes” se inspira en la historia de Frank William Abagnale Jr, estadunidense que en la década de los 60 estafó grandes cantidades de dinero mediante la falsificación de cheques suplantando identidades como copiloto de la compañía Pan Am, abogado e incluso pediatra. Para ello Frank Abagnale utilizó Ingeniería Social y obtuvo la información necesaria para poder llevar a cabo sus estafas.

Lo que inicialmente se basaba en llamadas telefónicas para recabar información de las víctimas evolucionó, con las posibilidades que brinda Internet, hacia técnicas como el envío de mensajería instantánea para infiltrar malware, o mensajes a dispositivos móviles en los que los usuarios almacenan gran cantidad de información personal.

En el ámbito de la seguridad informática, las técnicas de ingeniería social suelen usarse en ataques de autentificación para el robo de credenciales o contraseñas. Entre los ataques de este tipo podemos destacar el Phishing: Cuyo objetivo es intentar obtener de un usuario sus datos, claves, cuentas bancarias, número de tarjeta de crédito, identidades, etc. Es decir, todos los datos posibles para usarlos luego de forma fraudulenta. La metodología que se sigue es la de engañar al estafado “suplantando la imagen de una empresa o entidad pública”, de manera que se le hace “creer” a la víctima que realmente los datos solicitados proceden de un sitio oficial cuando en realidad no lo es.

En el ámbito de la seguridad informática, las técnicas de ingeniería social suelen usarse en ataques de autentificación para el robo de credenciales o contraseñas. Entre los ataques de este tipo podemos destacar el Phishing: Cuyo objetivo es intentar obtener de un usuario sus datos, claves, cuentas bancarias, número de tarjeta de crédito, identidades, etc. Es decir, todos los datos posibles para usarlos luego de forma fraudulenta. La metodología que se sigue es la de engañar al estafado “suplantando la imagen de una empresa o entidad pública”, de manera que se le hace “creer” a la víctima que realmente los datos solicitados proceden de un sitio oficial cuando en realidad no lo es.

También aparece la llamada Ingeniería Social Inversa, en este caso el atacante publicita de alguna manera que es capaz de brindar ayuda a los usuarios, y éstos lo llaman ante algún imprevisto. El intruso aprovecha entonces esta oportunidad para pedir información, quizás innecesaria para solucionar el problema del usuario pero sí de valor para sus fines.

Podemos decir que la Ingeniería social Inversa se encuentra en la base de las estafas y casos de hacking, y englobada dentro de la fase de reconocimiento en la que el hacker se dedica a la recolección de información sensible para poder efectuar su ataque en las fases posteriores.

Pero a nivel personal ¿cómo podemos defendernos de la ingeniería social?

Lo importante a mi parecer es llevar a cabo ciertas prácticas de seguridad en cuanto a la información confidencial que manejamos (ya sea personal o de nuestro entorno de trabajo). Entre ellas podemos destacar:

- Cambiar de forma asidua nuestras contraseñas

- Elegir contraseñas que no tengan nada que ver con nosotros, totalmente aleatorias pero que sigan una lógica que sólo el propietario conoce

- No compartir nuestras contraseñas con nadie, incluso aunque sea de confianza. En el caso de tener que facilitarla por ejemplo al administrador del sistema de nuestra empresa para alguna reparación, cambiarla después de que se efectúe.

- Evita escribir tus contraseñas o credenciales en papel.

- No dar nuestras credenciales, ni tarjetas de crédito a través de páginas no conocidas o mensajes de correo inesperados de los que desconocemos al remitente.

- No abrir correo de desconocidos

- Desconfiar de esos premios que te dan por “tu cara bonita”, recuerda que nadie da “euros por céntimos”.

- A veces una búsqueda en cualquier motor de búsqueda puede llevarte a conocer la peligrosidad o no de un correo, oferta o sugerencia técnica.

Para mantenerte informado sobre el tipo de estafas y timos que se dan por Internet, puedes seguir en twitter al cuerpo de Policía Nacional en España (@policia), ya que son muy activos en esta red social, dando información sobre los engaños que están circulando por la red y compartiendo normas básicas de seguridad en torno a este tema.

¿Quién no ha recibido en alguna ocasión una notificación de este tipo en alguno de los múltiples dispositivos con los que accedemos a Internet?

¿Quién no ha recibido en alguna ocasión una notificación de este tipo en alguno de los múltiples dispositivos con los que accedemos a Internet? En el ámbito de la seguridad informática, las técnicas de ingeniería social suelen usarse en ataques de autentificación para el robo de credenciales o contraseñas. Entre los ataques de este tipo podemos destacar el Phishing: Cuyo objetivo es intentar obtener de un usuario sus datos, claves, cuentas bancarias, número de tarjeta de crédito, identidades, etc. Es decir, todos los datos posibles para usarlos luego de forma fraudulenta. La metodología que se sigue es la de engañar al estafado “suplantando la imagen de una empresa o entidad pública”, de manera que se le hace “creer” a la víctima que realmente los datos solicitados proceden de un sitio oficial cuando en realidad no lo es.

En el ámbito de la seguridad informática, las técnicas de ingeniería social suelen usarse en ataques de autentificación para el robo de credenciales o contraseñas. Entre los ataques de este tipo podemos destacar el Phishing: Cuyo objetivo es intentar obtener de un usuario sus datos, claves, cuentas bancarias, número de tarjeta de crédito, identidades, etc. Es decir, todos los datos posibles para usarlos luego de forma fraudulenta. La metodología que se sigue es la de engañar al estafado “suplantando la imagen de una empresa o entidad pública”, de manera que se le hace “creer” a la víctima que realmente los datos solicitados proceden de un sitio oficial cuando en realidad no lo es.