Cuando hablamos de hacker nos viene a la cabeza la imagen del típico “malo” o estudiante superdotado con grandes conocimientos en informática y sudadera con capucha que vulnera la seguridad de grandes empresas o entidades gubernamentales desde su ordenador. Nada más lejos de la realidad, existe el hacking ético. A día de hoy la globalización virtual es ya un hecho. Por tanto no es de extrañar que vayan en aumento los ataques informáticos por partes de los hackers y crackers. Se utilizan técnicas de intrusión cada vez más sofisticadas y difíciles de detectar, con el fin de sacar provecho económico, político o estratégico de la información que se obtiene.

Para tener más información sobre estas amenazas, puedes ver otros artículos sobre phising y fugas de información.

El hacking ético

Si nos ceñimos exclusivamente a la definición de hacker: “persona con grandes conocimientos de informática que se dedica a acceder ilegalmente a sistemas informáticos ajenos y a manipularlos”. Es difícil imaginar que esta figura sea utilizada para hacer ataques desde un punto de vista ético y moral.

Pero esto es precisamente lo que defiende el hacking ético. Esta expresión surge hacia 1984 y se atribuye al periodista Steven Levy. Consiste en aplicar los conocimientos informáticos para poner a prueba la seguridad de los sistemas de una organización. De esta forma, se detectan posibles vulnerabilidades y se proponen medidas para reducir riesgos. A este tipo de hackers se les define como hackers éticos o hackers de sombrero blanco. Este término hace referencia a los héroes de las películas del viejo oeste. En estas películas los “buenos” llevaban un sombrero blanco para diferenciarse de los villanos que lo llevaban de color negro. Algunos autores añaden otra categoría como el sombrero gris, a medio camino entre uno y otro.

El hacker ético por tanto trabaja como consultor de seguridad. Aplica técnicas de hacking ético para a través de sus conocimientos informáticos, realizar pruebas en sistemas, redes o dispositivos electrónicos. Se buscan vulnerabilidades con el fin de tomar medidas sin poner en riesgo el sistema. Es algo así como poner el “mal al servicio del bien”. Se mete en la piel del criminal para adelantarse a sus acciones y proponer estrategias y mejoras de la seguridad. Para ello, el hacker ético realiza una serie de pruebas de penetración (pen tests) para burlar la seguridad del sistema. Estas pruebas están compuestas por un conjunto de metodologías y técnicas. Estas metodologías y técnicas reproducen intentos de acceso desde diferentes puntos de entrada de un entorno informático. El fin es demostrar los riesgos existentes debido a las vulnerabilidades detectadas.

Pen tests: Pruebas de penetración en la seguridad informática

Los ‘pen tests’ comprenden desde el análisis de dispositivos físicos y digitales, hasta el análisis del factor humano haciendo uso de la Ingeniería Social. Existen principalmente dos tipos de pruebas de penetración:

- Test Externo: El hacker ético lleva a cabo pruebas de acceso desde fuera del entorno de la organización. Intenta posicionarse como administrador del sistema. Se lleva a cabo desde fuera del Firewall y en forma remota. Algunas de las pruebas llevadas a cabo para este test conllevan el escaneo de puertos TCP, UDP e ICMP, detección de los protocolos utilizados, detección de las conexiones externas y rangos de direcciones, captura de tráfico, etc.

- Test Interno: En este caso se aplican pruebas de seguridad simulando ataques producidos desde dentro de las instalaciones de la organización. Se trata de conocer hasta donde es capaz de penetrar en el sistema siendo un usuario con pocos privilegios. Entre las pruebas que se llevan a cabo podemos destacar: la comprobación de seguridad de los principales servidores, de las aplicaciones, los puestos de trabajo o los dispositivos de red internos.

Etapas y Estrategias del pentesting

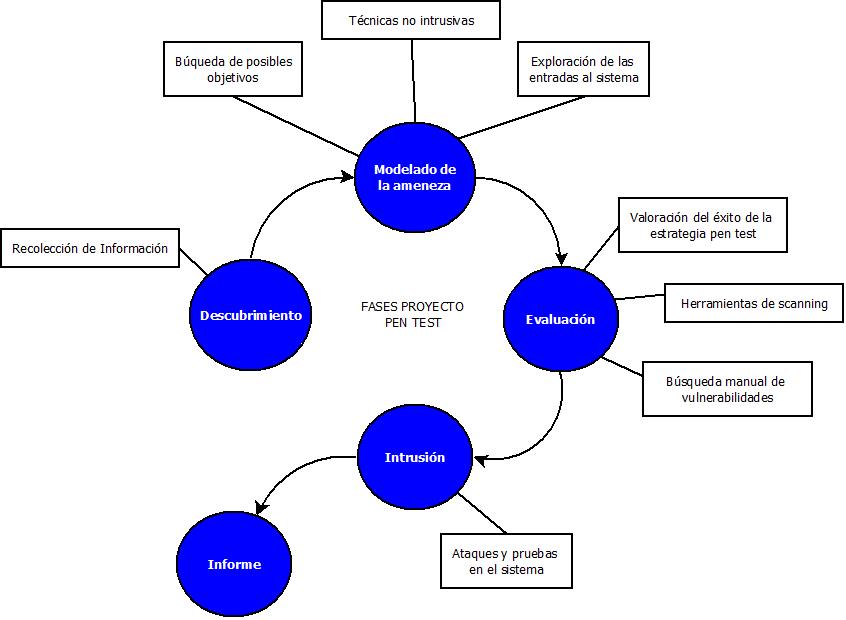

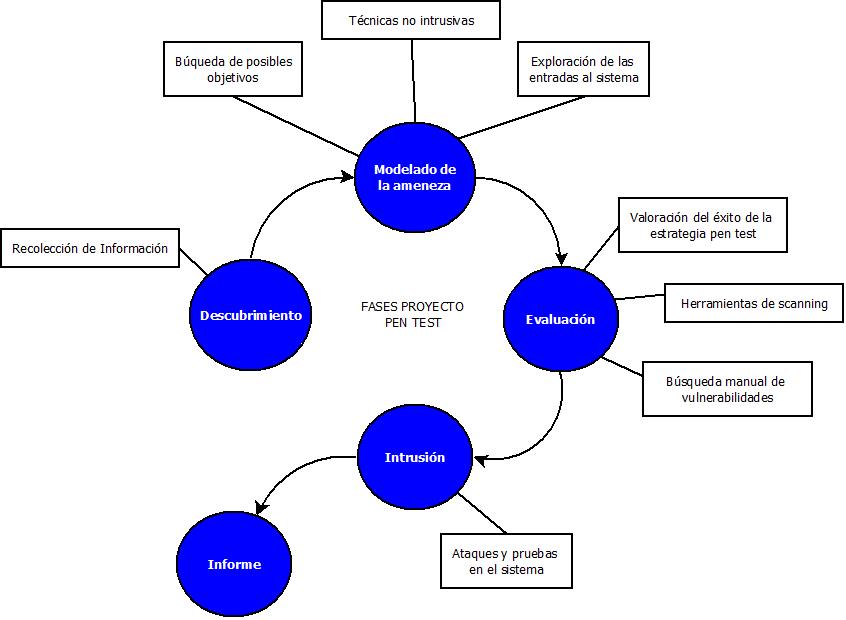

A la hora de abordar un proyecto de ‘pen test’ identificamos una serie de fases o etapas. En el siguiente esquema se resumen indicando cómo se aplican las técnicas de hacking ético.

Estrategias de pentesting

Un hacker ético podría emplear todas o algunas de estas estrategias para penetrar en un sistema:

- Escanear puertos y buscar vulnerabilidades: se utilizan herramientas de escaneo de puertos como Nmap o Nessus. De esta forma se escanea el sistema para encontrar puertos abiertos. Se pueden estudiar las vulnerabilidades con cada uno de los puertos. Entonces estaremos en condiciones de tomar medidas correctivas.

- Examinar las instalaciones de parches y se asegurar que no puedan ser explotados.

- Utilizar estrategias de ingeniería social como buscar en las papeleras de la empresa. Se pueden encontrar contraseñas, gráficos, notas adhesivas, etc. Todo tipo de información crucial que puede usarse para generar un ataque.

- Otras técnicas de ingeniería social también pueden ser de utilidad:

- Shoulder surfing: Literalmente, mirar por encima del hombro. En general se lleva a cabo a poca distancia de la víctima. Se pueden conseguir PINs (Personal Identification Numbers), contraseñas y otros datos confidenciales.

- La baza de la amabilidad: Se trata de apelar a la amabilidad de la víctima. De esta forma con las preguntas adecuadas se obtiene información confidencial.

- Evadir los sistemas de seguridad corporativos:

- IDS: sistemas de detección de intrusos.

- IPS: sistemas de prevención de intrusos.

- Honeypots. Su función se basa en atraer y analizar ataques realizados por bots o hackers. De esta forma se pueden analizar todos los ataques efectuados sobre ellos. Así se conoce al enemigo y su perfil.

- Cortafuegos.

- Rastrear redes, evitando y descifrando el cifrado inalámbrico, y secuestrando servidores web y aplicaciones web.

- Estudiar el daño causado por el robo de portátiles de empresa y el fraude cometido por empleados.

El puesto del hacker ético

Estudiar lo bien que reacciona la organización ante tácticas como las que hemos visto ayuda a probar la solidez de la política de seguridad y la infraestructura de seguridad. Un hacker ético intentará los mismos tipos de ataques que un hacker de sombrero negro. Pero el hacker ético después ayudará a las organizaciones a fortalecer sus defensas.

Algunos pueden argumentar que no existe un hacker bueno y que todos los hackers de sombrero blanco son en realidad malos hackers que han cambiado de opinión. Pero la realidad es que esta profesión está aquí para quedarse.

Al igual que con cualquier otra profesión, la pasión por la industria es uno de los aspectos clave del éxito. Esto, combinado con un buen conocimiento de redes y programación, ayudará a un profesional a tener éxito en el campo del hacking ético.

Comentarios

Creo en las bondades de las personas y por tanto también en la de los hackers de sombrero blanco o éticos.

Muy interesante el artículo.

y es que el informático siempre tiene que estar al tanto de todo, incluso para expertos no viene nada mal recordar las cosas que en un pasado fueron relevantes.